今天是5月10日星期四,今天的主要内容有:微软2018年5月补丁修复67个漏洞,包括IE零日漏洞;“Hide and seek” 物联网病毒在设备重启的情况下依然有效;Office 365 中的 0-day 漏洞 baseStriker 出现在野利用实例;Twitter正在测试端到端加密的私信;百度软件中心版putty被曝恶意捆绑软件。

【漏洞攻击】

微软2018年5月补丁修复67个漏洞,包括IE零日漏洞

微软今天早些时候发布了2018年5月Patch Tuesday安全公告,其中包含针对67个安全漏洞的补丁。

本月,微软修复了Microsoft Windows,Internet Explorer,Microsoft Edge,ChakraCore,.NET Framework,Microsoft Exchange Server,Windows Host Compute Service Shim和Microsoft Office以及Microsoft Office Services和Web Apps的安全漏洞。

这些漏洞中最严重的要数Internet Explorer 0day漏洞,该漏洞在本月早些时候被用于实施攻击。这个CVE-2018-8174漏洞不仅影响IE,还会影响嵌入IE Web渲染引擎的任何其他项目。微软同时表彰了奇虎360核心安全团队和卡巴斯基实验室研究人员。

第二个零日为CVE-2018-8120,Win32k组件中的权限提升漏洞。微软还修复了CVE-2018-8141(Windows内核信息泄露漏洞)和CVE-2018-8170(Windows Image权限提升漏洞,这两个漏洞的信息都被公布到了网上,但微软表示它们没有在现实中被利用。

“Hide and seek” 物联网病毒在设备重启的情况下依然有效

安全研究人员发现了第一个能够在设备重启后驻足系统的物联网僵尸病毒,它在攻击系统后能够保留在设备上。

这是IoT僵尸病毒的重大改变,以往的病毒,设备使用者只需要重置设备就可以移除那些病毒。

重置操作会刷新设备闪存,设备的所有工作数据也是保留在内存中的,包括那些病毒。

但现在,Bitdefender的研究人员宣布他们发现了一种物联网恶意软件,在某些情况下会复制到/etc/init.d/,这个路径被Linux系统用来放置守护程序脚本,通过把病毒置于其中,设备在重新启动后会自动启动恶意软件的进程。

Office 365 中的 0-day 漏洞 baseStriker 出现在野利用实例

Avanan的研究人员发现 Office 365 中出现了一个名为 baseStriker 的 0-day 漏洞。攻击者可利用这个漏洞发送恶意邮件,绕过 Office 365 的账户安全机制。

baseStriker 漏洞的代码使用了不常用的 <base> HTML 标签,利用这个标签,再结合浏览器会合并URL和相对路径的特性,攻击者可以绕过Office 365的安全机制在邮件中执行恶意代码。

Avanan 研究员对多种电子邮件服务都进行了测试,结果发现只有 Office 365 易受 baseStriker 攻击。

baseStriker 漏洞曝光才一周左右,研究人员就发现了相关的在野利用实例。有黑客利用这个漏洞发送网络钓鱼攻击,还能分发勒索软件、恶意软件和其他恶意内容。Avanan 已经与微软联系并报告了相关调查结果,但微软尚未反馈。

[FreeBuf]

【行业动态】

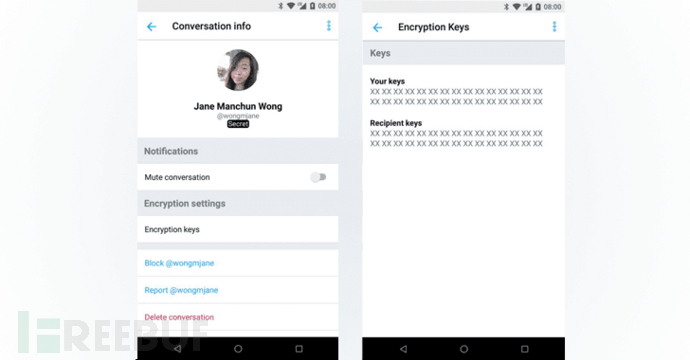

Twitter正在测试端到端加密的私信

安全研究人员发现,Twitter正在测试一项名为“Secret Conversation”的新功能,为其私信功能实现端到端加密,

Twitter计划对其私信采用端到端加密,该公司目前正在测试其名为“秘密对话”的新服务。

马萨诸塞州达特茅斯大学的Jane Manchun Wong发现了这个功能,她注意到最新版本的Twitter应用程序包(APK)中包含Secret Conversation功能。

端对端加密技术能够让对话者之间进行安全通信以防止窃听,许多公司已经添加了支持,包括WhatsApp,Facebook和Skype。

【国内新闻】

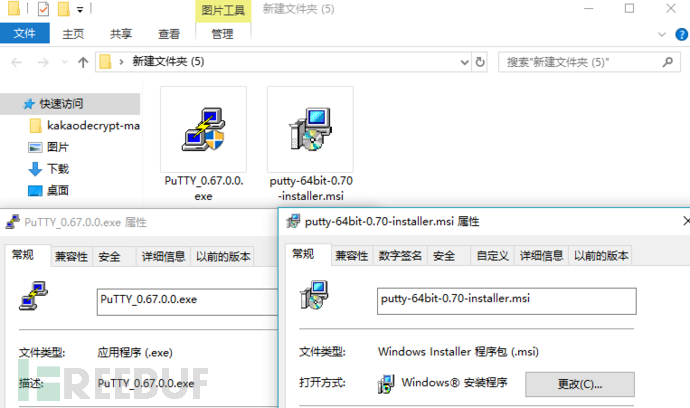

百度软件中心版putty被曝恶意捆绑软件

近日,微步社区出现一则新情报,名为RTFM的用户发表文章《被污染的百度下载,被捆绑的Putty,为什么受伤的总是程序员?!》,引来网友热议。

作者表示,他从百度软件中心下载了最新版的putty,并且强调点击的是“普通下载”,运行安装后,电脑被安装上了金山毒霸和百度旗下的爱奇艺两款软件。

作者对下载的文件进行了分析,发现putty并非官方版本,运行后,软件会提取出真正的putty文件,在putty运行时则会静默下载安装捆绑软件。

最终发现始作俑者卜X来自百度上海,是用户产品部的资深研发工程师。目前百度还没有对此进行回应,也不知捆绑恶意软件是否是工程师的个人行为。

[FreeBuf]

云南省举办第四届网络安全等级保护技术大会

云南省网络安全等级保护领导小组和云南省公安厅在昆举办以“落实主体责任 维护网络安全”为主题的云南省第四届网络安全等级保护技术大会。大会分析了网络安全形势,开展了“净网2018”警示宣传,对2018年度网络安全执法检查工作提出要求,表彰2017年度全省开展网络安全等级保护工作较好的先进单位和先进个人,交流网络安全等级保护工作经验及最新技术。

大会通报了当前国际、国内和云南省网络安全形势及重大网络安全案事件情况,以及公安机关开展“净网2018”专项工作情况,特别是开展网络安全整治,查处违法信息,督促网络运营单位落实网络安全主体责任,严打网络黑客攻击、网上涉枪爆、涉黄赌毒,切断网络犯罪利益链条方面的战果。

会议要求,各单位、各部门和重要网络、信息系统、关键信息基础设施运营使用单位要高度重视网络安全等级保护和关键信息基础设施网络安全防护工作,开展网络安全自查和整改工作,配合公安机关开展“净网”各项工作,完善网络安全等级保护管理制度和技术措施,为第5届中国——南亚博览会暨第25届中国昆明进出口商品交易会等重大活动创造安全稳定的网络环境。

云南省网络安全等级保护工作领导小组对省工商局、富滇银行等25家2017年度网络安全等级保护工作先进单位,以及杨宏伟、周敬芸等30名2017年度网络安全等级保护工作先进个人进行了表彰。云南省等级保护测评机构及启明星辰、腾讯、绿盟、天融信、深信服、梆梆等安全厂商进行了等级保护技术交流。

全省16个州市公安机关网络安全保卫部门以及2017年度网络安全等级保护工作先进单位的相关负责人等共350余人参加会议。

[新华社]

关注我们:请关注一下我们的微信公众号: NiudunX

温馨提示:文章内容系作者个人观点,不代表牛盾网络Newdun.com®对观点赞同或支持。

版权声明:本文为转载文章,来源于 FreeBuf ,版权归原作者所有,欢迎分享本文,转载请保留出处!