各位早上好,今天是 5 月 9 日星期三,农历三月廿四。今天得 BUF 早餐铺内容主要有: Synack 勒索软件利用多种高级技术躲避检测;联想修复安全启动问题和任意代码执行漏洞;罗技 Harmony Hub 中的漏洞可被用于攻击本地网络的其他设备;黑客使用初始密码,控制日本数十台摄像头;Positive Technologies 最新报告:73% 的 ICS 工控系统易受黑客攻击;多种手机APP称可“直连央行征信”,用户面临安全风险。

以下请看详细内容:

【国际时事】

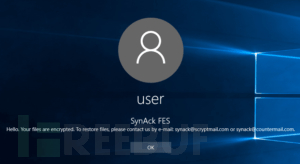

Synack 勒索软件利用多种高级技术躲避检测

近日,研究人员发现 SynAck 勒索软件的最新变种利用多种新颖且复杂的技术躲避检测。通常情况下,为了能够在被感染系统中存在更长的时间,攻击者通常会添加多种防御技术来识别检测工具的审查。SynAck 勒索软件就部署了“常用技术”,并为新的变种添加了 Process Doppelgänging 代码注入技术。这种技术最早出现在 Black Hat 欧洲 2017 大会上,利用这种技术的攻击方式对所有 Windows 平台都有效,而且能够攻击主流的安全产品。利用这项技术,SynAck 勒索软件能够伪装成存储在磁盘上的合法程序,最终运行恶意代码,且不会更改可能引发警报的文件。

此外,SynAck 还使用混淆技术、常见识别技术,甚至还会测试目标系统的键盘语言设置,来躲避检测。如果系统默认语言设置为西里尔文,这款软件就不会执行。[来源:Securityaffairs]

联想修复安全启动问题和任意代码执行漏洞

联想上周五发布了针对其 ThinkPad 系列产品和 System x 服务器产品的两个补丁。其中一个漏洞与安全启动过程中的身份验证缺陷有关;另一个漏洞则是任意代码执行漏洞。

第一个高危的安全启动漏洞(CVE-2017-3775)是联想内部测试团队发现的,受影响的有近十几个供企业使用的联想系统,包括 System x、Flex System 和一台高密度 NeXtScale nx360 M5 型服务器。在受影响的 Lenovo 服务器型号中,某些 BIOS / UEFI 版本在安全启动模式启动之前未正确验证签名代码。因此,对系统进行物理访问的攻击者可以在设备中启动未签名的恶意代码。

此外,联想的 MapDrv 实用程序中存在缓冲区溢出漏洞(CVE-2018-9063),这个程序为 System Update 提供了与网络共享相关的功能。 具有本地访问权限的管理员可以使用 MapDrv 实用程序连接或断开网络共享。但是研究人员发现,MapDrv(C:\ Program Files \ Lenovo \ System Update \ mapdrv.exe)可能被攻击者利用。攻击者会输入量级很大的用户 ID 或密码来溢出程序的缓冲区, 这会导致系统执行任意代码。不过这个漏洞影响并不太严重,因为成功利用需要管理员权限,而且不能远程利用。不过联想还是建议用户及时安装补丁,保护系统安全。[来源: Threatpost]

【物联网安全】

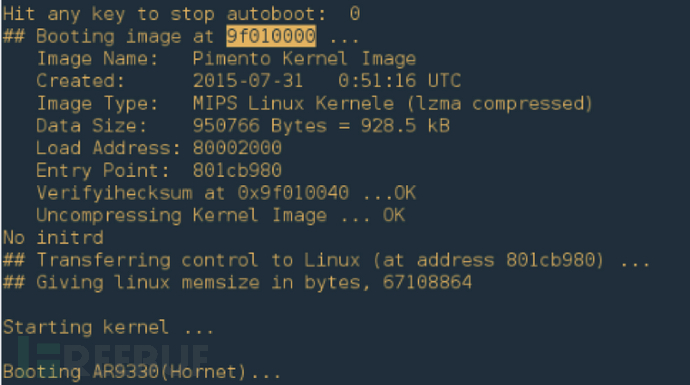

罗技 Harmony Hub 中的漏洞可被用于攻击本地网络的其他设备

FireEye 红队(Red Team)的研究人员发现了罗技 Harmony Hub 物联网设备的多个漏洞,漏洞主要包括不适当的证书验证;不安全的更新过程;开发者在生产固件镜像中留下的调试标志以及空 root 密码。攻击者可以利用这些漏洞,通过 SSH 来获取设备 root 权限。

Harmony Hub 是用来连接和控制家中不同设备的家庭控制系统。攻击者从本地网络中利用这些漏洞可以控制与 Hub 相连的设备,还可以将 Hub 作为执行空间(execution space),去攻击本地网络上的其他设备。由于 Harmony Hub 包括智能门锁、智能温度计和其他智能家居设备,所其中的漏洞会将用户置于巨大的风险之中。

2018 年 1 月,FireEye 向罗技通报了漏洞。罗技目前已经更新了固件(4.15.96)来修复这些漏洞。[来源:Fireeye]

黑客使用初始密码,控制日本数十台摄像头

根据日本当地媒体报道,日本各地的数十台佳能安全摄像机都遭遇黑客入侵,并在受影响的设备的视频源上显示“我被入侵了。再见”的字样。根据被黑客入侵的设备上的屏幕图像,5 月 6 日星期日发生了许多类似事件,而此类事件自 4 月中旬以来一直持续。第一批被入侵摄像头的管理者表示,他们没有更改摄像头的默认密码,因此被黑客利用,遭遇入侵。

日本佳能公司于4月26日发布了一份安全说明,在第一次报告相关入侵内容后,建议客户更改默认密码。日本用户和当局报告称,监控公共场所、政府大楼、水路、广岛的鱼市场、神户残疾人护理设施等区域的摄像机都遭到入侵。

长期的案例表明,智能相机和其他物联网设备会成为黑客实施更严重入侵的入口。不更改设备的默认密码是物联网设备遭黑客攻击的主要原因,也是物联网僵尸网络扫描易受攻击设备时最先检测的因素。[来源:bleepingcomputer]

【安全报告】

Positive Technologies 最新报告:73% 的 ICS 工控系统易受黑客攻击

安全公司Positive Technologies在上周四(5月3日)发布的一份题为《工业企业攻击向量(INDUSTRIAL COMPANIES ATTACK VECTORS)》的测试报告中指出,在所有参与网络安全测试的工业企业中,有73%的企业网络都容易遭受黑客攻击。导致这种状况出现的原因更多的是来自于系统管理员,而非系统本身。

报告指出,企业员工所使用的企业信息系统(Corporate Information Systems,CIS)会是黑客攻击的一个重要突破口,因为这些CIS系统普遍存在安全漏洞,如外部攻击者可用的管理接口(SSH、TELNET、RDP)、特权用户的字典密码、外部攻击者可用的DBMS连接接口、易受攻击的软件版本、不安全协议的使用、任意文件上传、用户和软件权限过大以及在明文或公众中存储敏感数据等等。

此外,还需要着重提出的便是使用弱密码的问题,这往往会使得攻击升级。一旦密码破解成功,会授予攻击者足够大的特权来对整个企业基础设施的进行控制。[来源:ptsecurity]

【国内新闻】

多种手机APP称可“直连央行征信”,用户面临安全风险

最近一年,一些手机APP开始在朋友圈卖力推广,号称不用跑银行排队等候,在手机上下载个APP应用,就可以查询自己在央行征信系统中的个人信用报告。有市民下载使用后还感觉很方便,完全没有感知到这背后埋藏着严重的信息安全隐患。

日前,中国人民银行发布《关于进一步加强征信信息安全管理的通知》(以下简称“通知”),通知指出,运行机构和接入机构要健全征信信息查询管理,严格授权查询机制,未经授权严禁查询征信报告,规范内部人员和国家机关查询办理流程,严禁未经授权认可的APP接入征信系统。

业内人士表示,现在接入央行征信系统的只有符合条件的银行和小额贷款公司、融资性担保公司、村镇银行等金融机构,市场上这些第三方APP本身是不可能与央行直连的。只不过用户用自己的个人信息在这些APP上注册后,APP可以通过技术手段,帮助用户在手机上进入央行征信中心的个人信用信息服务平台进行查询。

虽然在手机上查询很方便,但其实这种方式非常不安全,很容易被盗用信息。因为,用户在使用这些APP的过程中,一般要通过手机和验证码注册,随后还要进行身份验证。在身份验证的过程中,用户需要输入身份证等个人信息、还要回答一些私密问题甚至还可能被要求输入银行卡等信息。这些信息和随后查询到的央行征信报告(记载了个人通讯方式、住址、婚姻状况、职业信息、银行贷款记录、信用卡透支记录等详细信息),全都是最容易被盗用、最需要保护的个人隐私。但是,从理论上讲这些APP可以轻而易举地将它们留存使用,给客户留下极大的安全隐患。一旦之后被人非法使用,将造成难以预测的后果。这也正是此次央行明文禁止未经授权认可的APP接入征信系统,加强对征信系统查询管理的主要原因。[来源: 中国青年报]

关注我们:请关注一下我们的微信公众号: NiudunX

温馨提示:文章内容系作者个人观点,不代表牛盾网络Newdun.com®对观点赞同或支持。

版权声明:本文为转载文章,来源于 FreeBuf ,版权归原作者所有,欢迎分享本文,转载请保留出处!