在前不久的 RSA2018 大会上,Avast 的安全研究员分享了其团队在 CCleaner APT(高级持续威胁)调查过程中的新发现。结果显示,攻击者通过 TeamViewer 进入 Piriform 网络,并在 Avast 收购 Piriform 之后,感染了 CCleaner。调查过程中,Avast 还发现活跃在韩国和俄罗斯的 ShadowPad 样本涉及到金融交易。

事件回顾

2017 年 9 月,攻击者将 CCleaner 锁定为新目标,通过 CCleaner 安装文件发布恶意软件。 全球 227 万名 CCleaner 客户都下载了修改后的恶意安装文件。此后,Avast 的威胁情报团队一直跟踪调查事件进展。

至今,研究人员的调查取得了长足进展。他们发现攻击者渗入 Piriform 网络的方法,并得知恶意程序在雷达检测下保持活跃的策略。此外,为了将 CCleaner 与其他攻击进行对比,研究人员还分析了老版本的 ShadowPad,因为 ShadowPad 这个网络攻击平台在四台 Piriform 电脑上都出现过。调查显示,韩国和俄罗斯都曾出现过 ShadowPad 的身影,攻击者借此入侵计算机并窥探汇款流程。

CCleaner攻击:攻击者进入 Piriform 网络的过程

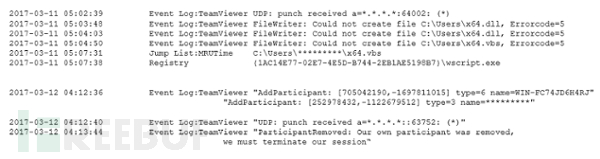

为了发起 CCleaner 攻击,攻击者首先在 2017 年 3 月 11 日(Avast 收购 Piriform 的四个月前)访问 Piriform 的网络,在开发人员工作站上使用 TeamViewer 渗透网络。他们仅仅登录一次就成功获得访问权限,这意味着他们提前获知了登录凭据。虽然尚不清楚攻击者获得证书的途径,但根据推测,攻击者使用了用户用于登录其他服务且可能已经泄露的 Piriform 工作站凭证去访问 TeamViewer 帐户。

根据日志文件,攻击者在当地时间凌晨 5 点访问了 TeamViewer,当时 PC 正在运行但无人看管。攻击者试图安装两个恶意 DLL,但由于没有系统管理权限,安装并未成功。在第三次尝试中,攻击者使用 VBScript(Microsoft开发的脚本语言)成功删除了有效负载。

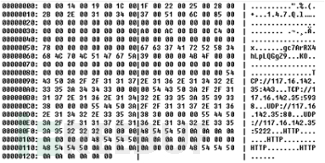

图 1 攻击者入侵第一台电脑的方式

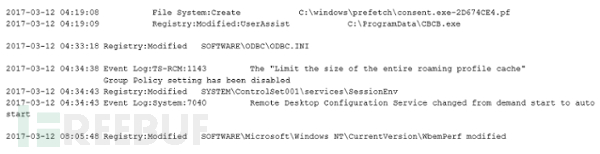

到 2017 年 3 月 12 日,攻击者通过网络横向进入第二台电脑,再次针对工作时间(当地时间凌晨 4 点)以外无人看管的计算机发起攻击,向计算机的注册表传递二进制和有效载荷。传递的有效负载是第二阶段恶意软件的旧版本,当时已经发送给 40 位 CCleaner 用户。

图 2 3 月 12 日转移到第二台电脑中

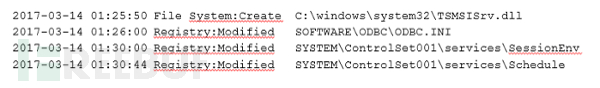

两天后,攻击者又回到了第一台计算机,同时在计算机中加载了第二阶段的恶意软件。

图 3 在第一台计算机中加载第二阶段的恶意软件

经过几周的潜伏之后,下一阶段的有效载荷被传送到第一台受感染的计算机。研究人员认为攻击者在潜伏期间准备了恶意二进制文件,他们利用多种技术渗透内部网络中的其他计算机。他们的手段包括使用按键记录器收集的密码、利用管理权限通过 Windows 远程桌面应用程序登录等。CCleaner 攻击的第三阶段是加载臭名昭著的 ShadowPad 有效载荷,它作为一个 mscoree.dll 库传递到 Piriform 网络中的四台计算机,其中包含一个构建服务器,伪装成 .NET 运行库躲避关注。这个存储在磁盘上的库有一个时间戳,时间戳显示,研究人员发现的 ShadowPad 版本是在 2017 年 4 月 4 日编译的,也就是其安装到 Piriform 电脑上的前 8 天。这意味着,攻击者为了攻击而专门制作了这个版本。

攻击者在 Piriform 网络中一共潜伏了五个月,最后才将恶意有效负载隐藏到 CCleaner 版本中。Avast 在 2017 年 7 月 18 日收购 Piriform 之后,攻击者在 2017 年 8 月 2 日发布了第一款 CCleaner 版本的恶意负载。有趣的是,攻击者花了很长时间才开始对 CCleaner 用户发起攻击。

ShadowPad 在韩国和俄罗斯也很活跃

在分析来自 Piriform 网络的 ShadowPad 可执行文件后,研究人员试图在 VirusTotal 上查找类似的文件,并找到了两个样本,一个出现在韩国,另一个出现在俄罗斯。

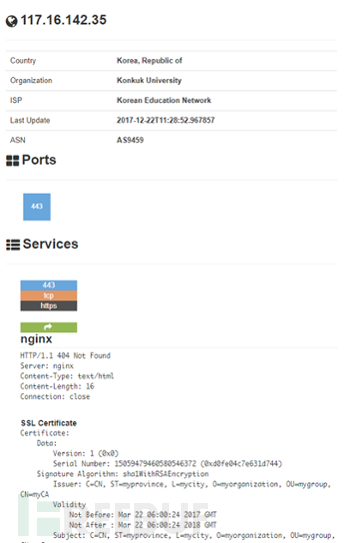

从韩国上传到 VirusTotal 的样本上传时间是 2017 年 12 月 27 日。该样本用于与韩国建国大学的 CnC 服务器进行通信,很可能存在于一台被入侵的电脑中。根据样本的上传方式和信息可以判断,将其上传到 VirusTotal 的是单个用户,并非安全公司。

图 4 解密的病毒配置显示攻击中使用的 IP 地址; 图片来源:Avast

图 5 来自因特网搜索引擎 Shodan.io 的图像,显示 CnC 服务器 IP 地址上可用的服务; 图片来源:Shodan

研究人员在 VirusTotal 上找到的第二个 ShadowPad 可执行文件主要针对俄罗斯的一台计算机,该计算机由一个参与公共预算分配的组织运营。其中一份上传的文件带有文件名,第二份提交文件上传到了来自中国的 VirusTotal。第一份文件于 2017 年 11 月 3 日提交,第二份文件于 2017 年 11 月 6 日提交。

第二次提交的内容里有一个 7ZIP 文件夹,包含之前提交的内容,以及来自键盘记录模块的加密日志。研究人员解密了日志文件并在各种进程中找到了按键,例如来自 Microsoft Word、Firefox、Windows 资源管理器和 КриптоПроCSP(CryptoPro CSP)。其中最有意思的是 Firefox 用户完成金融交易的日志,还有一份公开记录的合同,以及参与这些流程的员工的姓名。

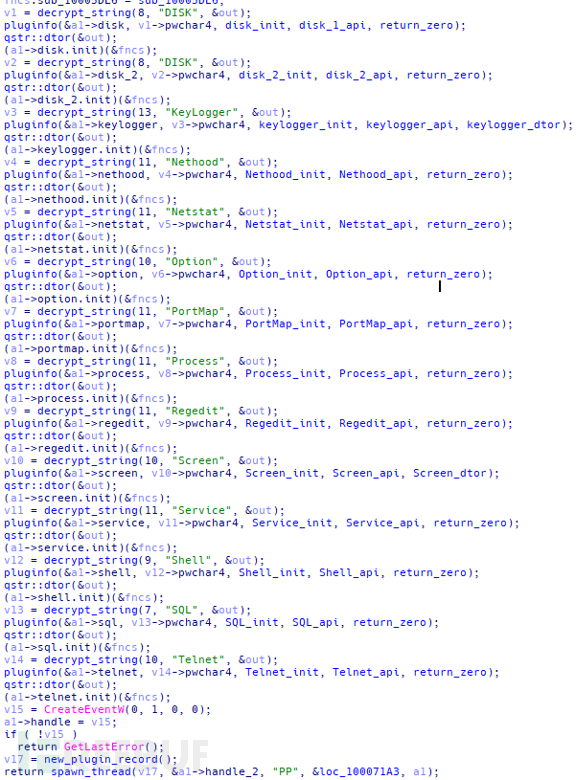

通过分析俄罗斯的 ShadowPad 样本,研究人员得出了一个特别的结论:ShadowPad 并不总是模块化的。这个版本中,所有模块都捆绑在一个可执行文件中,而不是单独存储在 Windows 注册表中,就像用于 Piriform 攻击的版本一样。捆绑版本有助于研究人员更深入、更全面地了解攻击者编程的模块。分析结果显示,攻击者甚至懒得将其中一些模块下载到 Piriform 网络;而在俄罗斯 ShadowPad 攻击中使用的插件只有三个被用在 Piriform 攻击中。

图 6 俄罗斯攻击中使用的 ShadowPad 模块

俄罗斯攻击中使用的时间最久的恶意可执行文件是在 2014 年建立的,这意味着它背后的组织可能连续多年在从事的间谍活动。研究人员在密钥记录器中找到的具体付款信息属于公开的记录,但攻击者很有可能也访问了敏感信息。

网络安全应当成为并购尽职调查的核心部分

韩国和俄罗斯的 ShadowPad 攻击案例表明,ShadowPad 已经活跃了很长时间,它能够透彻地监视机构和组织,这不能不令人生畏。

回到 CCleaner 事件,高达 227 万名 CCleaner 个人用户和企业用户下载了受感染的 CCleaner 产品。然后攻击者仅仅使用 40 台由高科技电信公司运营的个人计算机就能安装第二阶段的恶意 payload。不过,暂时没有证据表明 ShadowPad 的第三阶段 payload 通过 CCleaner 分发给 40 台计算机。

Avast 认为,CCleaner 攻击带来的警示主要有两点。 首先,并购尽职调查不能只局限于法律和财务问题,公司还要高度关注网络安全。对于 Avast 来说,网络安全已成为其收购过程中关注的重要一环。 其次,供应链安全目前还不是企业的关键优先事项,但企业需要尽力改变这一现状。因为攻击者会将供应链作为目标,从中找到最薄弱的环节下手。如果一个产品有数百万的用户,那么这个产品就会成为诱人的目标。因此,公司需要增加对供应链安全的关注和投资。

关注我们:请关注一下我们的微信公众号: NiudunX

温馨提示:文章内容系作者个人观点,不代表牛盾网络Newdun.com®对观点赞同或支持。

版权声明:本文为转载文章,来源于 FreeBuf ,版权归原作者所有,欢迎分享本文,转载请保留出处!