自在飞花轻似梦,无边丝雨细如愁。

各位 Buffer 早上好,今天是 2018 年 5 月 23 日星期三,农历四月初九。今天份的早餐内容主要有:谷歌被指控收集 440 万英国 iPhone 用户数据,遭索赔 32 亿英镑;研究人员发现 google app engine 中的 RCE 漏洞,获得超过36000美元的奖金;英特尔、微软公布芯片漏洞新变体,未来几周发布补丁;被黑的 Drupal 用于挖矿,传播 RAT 以及欺诈;Roaming Mantis 攻击进化,扩展活动范围;黑客只有初中毕业:1分钱充300话费,赚了6万被判5年。

安全资讯早知道,两分钟听完最新安全快讯~

以下请看详细内容:

【国际时事】

谷歌被指控收集 440 万英国 iPhone 用户数据,遭索赔 32 亿英镑

日前,谷歌涉嫌对英国 440 万 iPhone 用户的个人信息进行“秘密追踪和整理”而遭遇起诉,索赔价格高达 32 亿英镑。起诉者表示,谷歌在 2011 年 8 月至 2012 年 2 月期间绕过苹果 iPhone 浏览器的隐私设置,搜集用户数据,具体信息包括种族、身体和精神健康、政治倾向、性倾向、社会阶层、财务状况、购物习惯和位置数据等。“汇总”完这些信息后,用户被分成“足球爱好者”或“时事爱好者”等分类,用于广告定位。

Google 则表示,没有任何证据表明 Safari 相关的解决方案会导致任何信息被泄露给第三方。目前案件尚未有进一步进展。[来源:theguardian]

研究人员发现 google app engine 中的 RCE 漏洞,获得超过36000美元的奖金

一名 18 岁的学生 Ezequiel Pereira 发现了影响 Google App Engine(GAE)的严重远程代码执行漏洞,获得谷歌奖励的 36,337 美元。

Google App Engine 是一个框架,有助于 Google 用户在完全无管理、无服务器的平台上开发和托管 Web 应用程序。2 月份,Pereira 得以访问 Google App Engine 非生产的开发环境,进而利用 Google 的一些内部 API。随后,他通过谷歌的漏洞奖励计划(VRP)上报了这个漏洞。谷歌认为这个漏洞可能对大量用户产生重大影响,因此将其列为 P1 优先级。

漏洞相关的时间线为:2018 年 2 月,漏洞被发现——2 月 25 日,谷歌收到初步报告(只涉及到“stubby”API)——3 月 4 日到 5 日,“app_config_service”API 相关漏洞被发现并上报——3 月 6 日到 3 月 13 日,出现 429 错误页面,阻止用户访问非产品 GAE 环境——3 月 13 日,谷歌发布 36337 美元的漏洞奖金——5 月 16 日,谷歌确认并修复漏洞。[来源:Securityaffairs]

【漏洞攻击】

英特尔、微软公布芯片漏洞新变体,未来几周发布补丁

来自谷歌和微软的安全研究人员发现了两个影响 AMD、ARM、IBM 和英特尔处理器的 Spectre 攻击新变种 SpectreNG(即“变体3a”和“变体4”)。与 spectre 一样,这两个变种也主要影响现代 CPU 的推测执行过程。其中,变体 4 主要影响 CPU 缓存内“存储缓冲区”内的数据。英特尔发表的一篇博客文章表示,该公司将“变体4号”漏洞标记为中级风险,因为英特尔的首个补丁包已经解决了与该漏洞有关的多个浏览器问题。“变体4”漏洞利用的是“Speculative Store Bypass”,通过浏览器中的 JavaScript 代码远程利用,导致处理器芯片向潜在的不安全区域泄露敏感信息。

英特尔和 AMD x86 芯片组以及 POWER 8、POWER 9、System z 和 ARM CPU 受到影响,AMD、AR、Intel、Microsoft 和 Red Hat 目前已经发布了安全建议。[来源:bleepingcomputer]

被黑的 Drupal 用于挖矿,传播 RAT 以及欺诈

Malwarebytes 的安全专家表示,有欺诈者利用流行的 Drupal CMS 中的已知漏洞(如 Drupalgeddon2 和 Drupalgeddon3)进行挖矿、传播远程管理工具(RAT)并为诈骗提供技术支持。

Drupalgeddon2 和 Drupalgeddon3 的编号分别为 CVE-2018-7600 和 CVE-2018-7602,是两个远程代码执行漏洞。其中,CVE-2018-7600 级别为“非常严重”,影响 Drupal 7 和 8 版本。3 月底,Drupal 安全小组确认了这个问题并发布了安全更新。CVE-2018-7602 也被标记为“非常严重”,主要影响 Drupal 7.59、8.4.8 和 8.5.3 版本,在 4 月底得以修复。

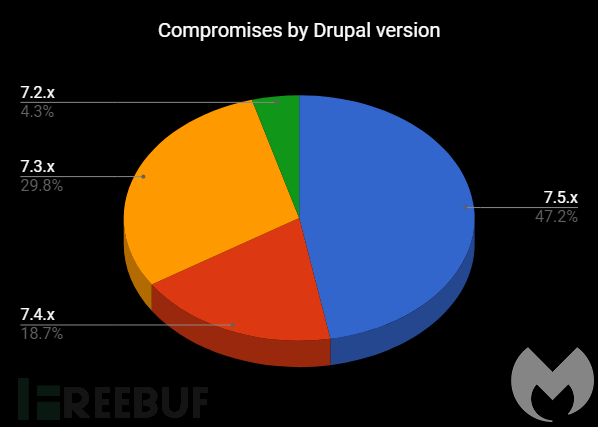

然而,补丁发布之后,这两个漏洞依然有很多在野利用,几乎一半的受影响网站运行的是 Drupal 7.5.x 版本,而 7.3.x 版本约占 30%。[来源:Securityaffairs]

Roaming Mantis 攻击进化,扩展活动范围

卡巴斯基实验室的安全专家发现,最初只针对 Android 设备的 Roaming Mantis 恶意软件现在不断改进,提升了功能并扩大了攻击范围。

Roaming Mantis 最初于 2018 年 3 月出现,当时日本被黑客攻击的路由器将用户重定向到恶意网站。而此次,其攻击的目标扩大到亚洲用户,并定制了英文、韩文,简体中文和日文的虚假网站。受影响最大的用户位于孟加拉国、日本和韩国。

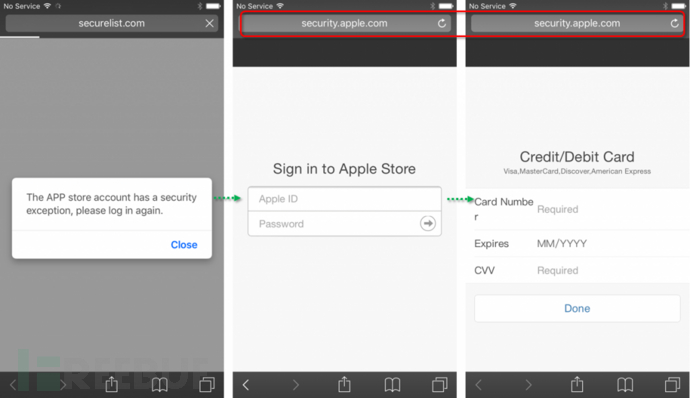

研究表明,这一系列恶意软件在韩国最流行,包含 Android 版本的韩国流行手机银行和游戏应用程序的 ID。恶意应用程序最初针对韩国目标,随后也开始支持繁体中文、英文和日文等 27 种语言,覆盖欧洲和中东地区。此外,这款具有 DNS 劫持功能的恶意软件最初用于窃取用户的登录凭证和 Android 设备中双因素身份验证的密码,而最近则针对 iOS 设备发起钓鱼攻击,企图窃取用户凭证和财务数据(用户ID、密码、卡号、卡到期日期和 CVV 号码),同时还针对桌面用户发起挖矿攻击。[来源:Securityaffairs]

【国内新闻】

黑客只有初中毕业:1分钱充300话费,赚了6万被判5年

2016年4月19日,黑客王某在收费群中发现一条线索:亿美软通公司的微信公众号“来抢”存在漏洞,在公号上充值话费,服务器不对传回的数据做有效性验证(也就是1分钱攻击)。于是,王某根据线报提供的操作步骤,打开FD软件和微信公众号,输入要充值的手机号,再点击FD软件的拦截按钮,软件就会自己拦截充值信息。再在FD上把充值金额从300元修改成0.01元。

据法院判决书,用这种抓包修改方式,王某共充手机话费30次,获利8990元。被抓之后,王某还向警方坦白交代,利用抓包技术攻击北京易麦通旗下的“品质365”网站,兑换成4万余元的话费,iPad air、iPhone等电脑和手机设备,总计价值约6万元。

近期,北京市第三中级人民法院最终宣判:因为对亿美软通、北京易麦通两家公司的信息系统进行攻击,黑客王某获利6万余元,被判有期徒刑5年。[来源:搜狐科技]

关注我们:请关注一下我们的微信公众号: NiudunX

温馨提示:文章内容系作者个人观点,不代表牛盾网络Newdun.com®对观点赞同或支持。

版权声明:本文为转载文章,来源于 freebuf ,版权归原作者所有,欢迎分享本文,转载请保留出处!