各位早上好,今天是 2018 年 5 月 22 日星期二,农历四月初八。今天的早餐主要有:账号被劫持?用户微博被曝自动点赞淫秽内容;Facebook安卓应用请求ROOT权限,用户表示很担心;超过2亿套日本人的个人身份信息(PII)在地下黑市售卖;红帽 Linux 的 DHCP 客户端被发现易遭受命令行注入攻击;新的邪恶Mirai僵尸网络至少利用了三个新的漏洞。

【数据安全】

超过2亿套日本人的个人身份信息(PII)在地下黑市售卖

近日,一份 FireEye iSIGHT Intelligence 报告显示一名疑似来自中国的黑客在地下黑市中兜售约 2 亿名日本用户的个人身份信息(Personal Identifiable Information, PII)。数据大多来自于 50 个小型日本网站,在 2017 年 12 月期间,这些数据被打包成一个大型文档出售。

研究人员在分析了一个数据样本之后表示,可以确定被黑客攻击的目标是日本的零售、食品饮料、金融、娱乐和交通等行业的小型网站。报告指出,这些数据并非伪造、比较真实,因为它包含其他泄露事件中泄漏的数据,同时也包含新用户的数据。其他证据也能证明这些新旧数据的真实性,其中有些数据是因为 2016 年 6 月的黑客攻击所泄露的,还有一些则可以追溯到 2013 年 5 月。

泄露的数据详情因其来源网站不同而不同,大多包括真实姓名、凭证、电子邮件地址、出生日期、电话号码和家庭住址等。根据调查,打包的大文档价只需要 1,000 元(约 150.96 美元)就能买到。几名恶意攻击者在该黑客售卖数据的论坛上发表评论表示,他们已经购买了 PII 缓存但没有收到文件。目前还无法确定这些评论到底是真实的,还是来自其他数据卖家的恶意评论。[来源:FreeBuf]

【系统安全】

红帽 Linux 的 DHCP 客户端被发现易遭受命令行注入攻击

一名 Google 安全研究人员在 Red Hat Linux 及其衍生版(如 Fedora 操作系统)的 DHCP 客户端中发现了一个严重的远程命令行注入漏洞。该漏洞编号为 CVE-2018-1111,可能会使得攻击者在目标系统上以 root 权限执行任意命令。 当你的系统加入网络,DHCP 客户端应用程序会让你的系统从 DHCP(动态主机配置协议)服务器自动接收网络配置参数,例如 IP 地址和 DNS 服务器。

此漏洞驻留在 DHCP 客户端软件包包含的 NetworkManager 集成脚本中,该软件包被配置为使用 DHCP 协议来获取网络配置。

来自 Google 安全小组的 Felix Wilhelm 发现,攻击者使用恶意 DHCP 或与受害者连接到同一网络,可以通过欺骗 DHCP 响应来利用此漏洞,最终使得他们在受害者运行易受攻击的 DHCP 客户端的系统上执行具有 root 权限的任意命令。[来源:cnBeta]

【终端安全】

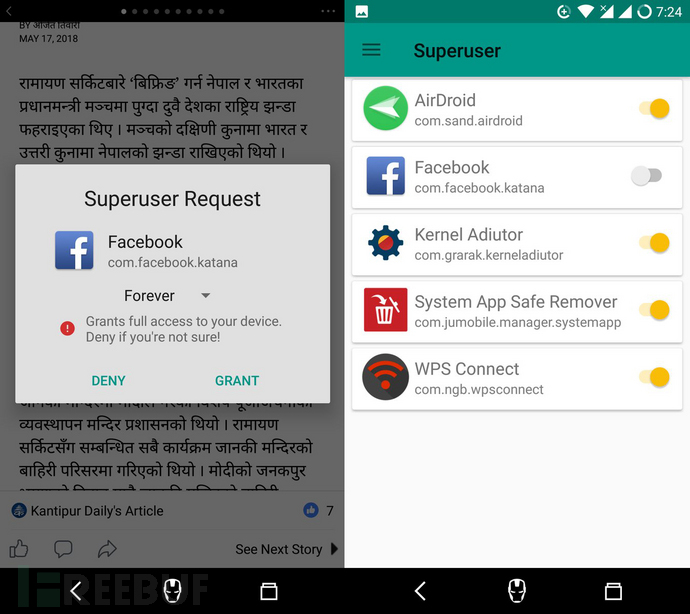

Facebook安卓应用请求ROOT权限,用户表示很担心

一些在twitter 上表示,Facebook Android应用正在要求超级用户许可。在剑桥分析隐私丑闻发生之后,用户普遍对这一反应表示担忧,允许Root权限意味着Facebook几乎能够完全控制其设备。

这些弹出窗口来源于官方的Facebook Android应用程序(com.facebook.katana)“,并于昨晚(UTC时区)开始出现。其实这并非Facebook第一次出现这样的权限请求,但之前并没有像现在这样普遍发生。

很快Facebook发言人对此现象予以回应,证实权限请求弹窗是因为编码错误引起,并且已经着手解决了这样的问题。[来源:BleepingComputer]

【网络安全】

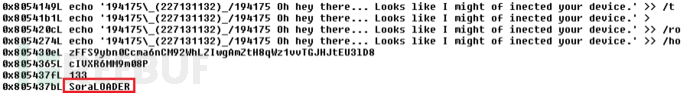

新的邪恶Mirai僵尸网络至少利用了三个新的漏洞

Fortinet的安全专家发现了一种新的变体Mirai僵尸网络,称为“Wicked Mirai”,它包括新的漏洞同时传播一个新的僵尸程序。Wicked Mirai这个名字来自代码中的字符串,专家发现,与原始版本相比,这个新变种至少包含三个新的漏洞。由于两年前公布了源代码,FortiGuard实验室的团队看到了越来越多的Mirai变体。

“一些做了重大的修改,例如增加了将受感染的设备变成恶意软件代理 和 密码器群的 功能。其他人则将Mirai代码与多种针对已知和未知漏洞的漏洞整合在一起 ,类似于最近由FortiGuard实验室发现的新变种,我们现在称其为WICKED。”

据Fortinet说,“Wicked Mirai”的作者和其他变体很可能是同一个人。Mirai僵尸网络通常由三个主要模块组成:攻击、杀手和扫描仪。Fortinet将其分析集中在负责传播恶意软件的Scaner模块上。[来源:SecurityAffairs]

【国内新闻】

账号被劫持?用户微博被曝自动点赞淫秽内容

近期,有用户在使用新浪微博时,发现在自己的点赞记录中,莫名出现了几十个非本人操作的异常点赞,点赞的微博账号以营销号和明星号为主,也有部分认证为公共机构的账号。被动点赞的内容则是五花八门,有明星个人宣传微博,也有产品的营销广告,甚至还出现了一些露骨的淫秽色情内容。这其中,一条近四千赞的微博更是公然售卖色情视频,微博下只有一条韶关网警部门的评论,该评论勒令博主删除这条微博,截至记者昨晚发稿,该微博仍未被删除。此外,这些动辄几千赞的微博,大都只有零星评论。

在用户不知情的情况下,为何账号会莫名其妙给他人微博内容点赞?记者随后致电新浪客服,客服人员告诉记者,出现此类问题有可能是账号存在安全隐患或者是用户授权的第三方应用不安全,不法分子利用漏洞“劫持”账号,进行点赞操作。建议更换密码,升级客户端,设置登录保护,清除第三方应用权限等操作。

对此,有网络安全专家认为,可能是网络运输节点被劫持,当信息从网络流过时,服务提供商在中间将网络信息截获,截获后在这些信息中插入自己的内容,即为第三方截获。也可能是用户通过电脑或手机访问微博网站时,设备本身被木马植入。对此,安全专家表示,用户可以通过换另一台设备登录微博来排除木马的可能性。[来源:中国之声]

关注我们:请关注一下我们的微信公众号: NiudunX

版权声明:本文为原创文章,版权归 牛盾网络 所有,欢迎分享本文,转载请保留出处!