当黑客利用已知的互联网协议弱点,让他们将流量重定向到流氓目的地时,亚马逊在两个小时内失去了对少数云服务IP地址的控制权。通过颠覆亚马逊的域名解析服务,攻击者伪装成加密货币网站MyEtherWallet.com,并从不知情的最终用户手中偷走了大约150,000美元的数字硬币。他们也可能针对其他亚马逊客户。

这起事件大约在加利福尼亚州上午6点开始,劫持了大约1,300个IP地址,甲骨文所拥有的互联网智能在Twitter上表示。恶意重定向是由总部位于俄亥俄州哥伦布市的eNet(一家大型互联网服务提供商称为自治系统10297)宣布的欺诈性路由引起的。一旦实施,eNet公告就引起了Hurricane Electric以及可能的Hurricane Electric客户和其他eNet对等方通过相同的未经授权的路由发送流量。这个1,300个地址属于Route 53,亚马逊的域名系统服务

亚马逊官员在一份声明中写道:“AWS和Amazon Route 53都没有被黑客入侵或被入侵,上游的互联网服务提供商(ISP)遭到恶意攻击者的破坏,后者然后使用该提供商向其他用户公布路由53 IP地址的一部分这个互联网与这个互联网服务提供商的对等关系,这些对等网络,不知道这个问题,接受了这些公告,并错误地将一个客户域的一小部分流量指向了该域的恶意副本。

高度可疑的事件是最新涉及边界网关协议的技术规范,网络运营商用于交换大量Internet流量。尽管它在处理大量数据方面起着至关重要的作用,但BGP在很大程度上依赖于互联网 - 相当于被推定为值得信赖的参与者口口相传。目前流量被劫持的亚马逊等组织目前没有有效的技术手段来阻止此类攻击。

在2013年,恶意黑客多次劫持大量的互联网流量,可能是一场测试。去年有两次,进出美国主要公司的流量可疑并通过俄罗斯服务提供商故意传送。大约8个月后,在四月的第一起事件中,Visa,万事达和赛门铁克等网络的流量被重新发送,而Google,Facebook,Apple和Microsoft的流量在单独的BGP事件中受到影响。

安全研究员Kevin Beaumont在一篇博客文章中表示,周二的事件也可能与俄罗斯有关系,因为MyEtherWallet流量被重定向到该国的服务器。重定向是通过将用于亚马逊域名系统解析器的流量重新路由到Equinix在芝加哥托管的服务器执行中间人攻击。MyEtherWallet官员表示,劫持被用来将最终用户发送到钓鱼网站。这个加密货币论坛的参与者似乎在讨论这个骗局网站。

Equinix官员在一份声明中写道:“此次事件中使用的服务器不是Equinix服务器,而是部署在我们芝加哥IBX数据中心的客户设备。Equinix的主要业务是提供空间,电力和安全的互联环境对于我们遍布全球200多个数据中心的超过9,800名客户而言,我们通常不了解或控制我们的客户或客户的客户对他们的设备所做的事情。“

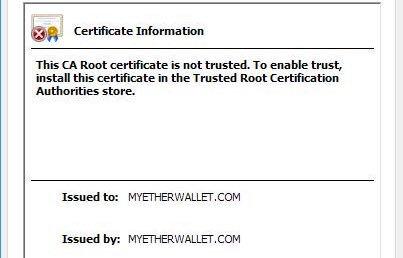

攻击者设法从MyEtherWallet用户那里窃取大约150,000美元的货币,很可能是因为该钓鱼网站使用了一个虚假的HTTPS证书,该证书要求最终用户点击浏览器警告。据博蒙特报道,攻击者钱包已经包含了大约1700万美元的数字硬币,这表明攻击负责人在执行周二的黑客攻击之前拥有大量资源。

与进行攻击的资源和难度相比,这个小回报导致了人们猜测MyEtherWallet不是唯一的目标。

“加入这种规模的攻击需要访问BGP路由器是主要的ISP和真正的计算资源[原文如此]来处理这么多的DNS流量,”Beaumont写道。“当他们有这样的访问级别时,MyEtherWallet.com似乎不可能成为唯一的目标。”

另一个理论是,周二的劫持是又一次测试。无论是什么原因,这是一个重大的发展,因为任何可以劫持亚马逊云流量的人都有能力执行各种恶意行为。

关注我们:请关注一下我们的微信公众号: NiudunX

温馨提示:文章内容系作者个人观点,不代表牛盾网络Newdun.com®对观点赞同或支持。

版权声明:本文为转载文章,来源于 创约科技 ,版权归原作者所有,欢迎分享本文,转载请保留出处!